hgame2022_wp

导语

pillar’s ‘杭电hgame 2022 write up

misc

week1

欢迎欢迎!热烈欢迎!

题目描述:关注“奇安信技术研究院”微信公众号,发送 HelloHGAME2022 获得flag

我就不多bb

这个压缩包有点麻烦

题目描述:这个压缩包,它真的可以打开吗?

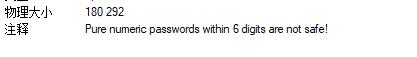

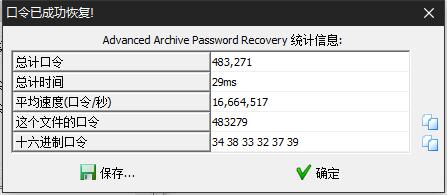

在压缩包信息里可以看到提示6位数字密码,ARCHPR暴破之

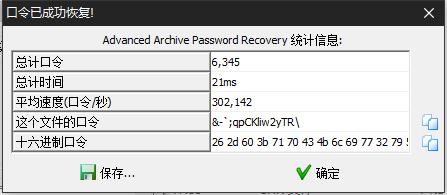

解压,按照README,利用字典暴破之

解压,README提示If you don’t like to spend time compressing files, just stores them.开始以为是zip伪加密,010打开发现不是。然后发现文件内README和外面的README的CRC32值一样,即内外一致。加上提示说存储,所以以存储格式压缩README。

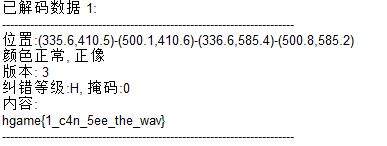

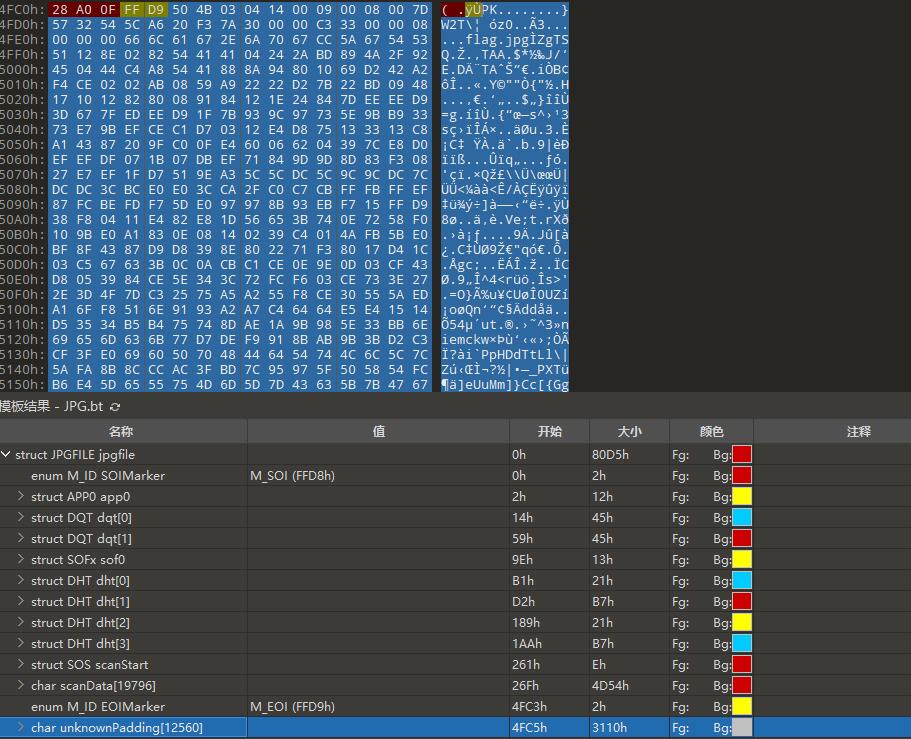

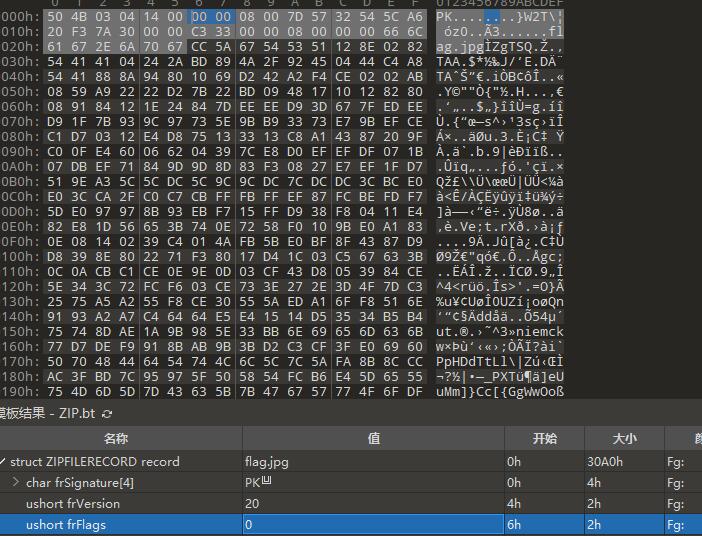

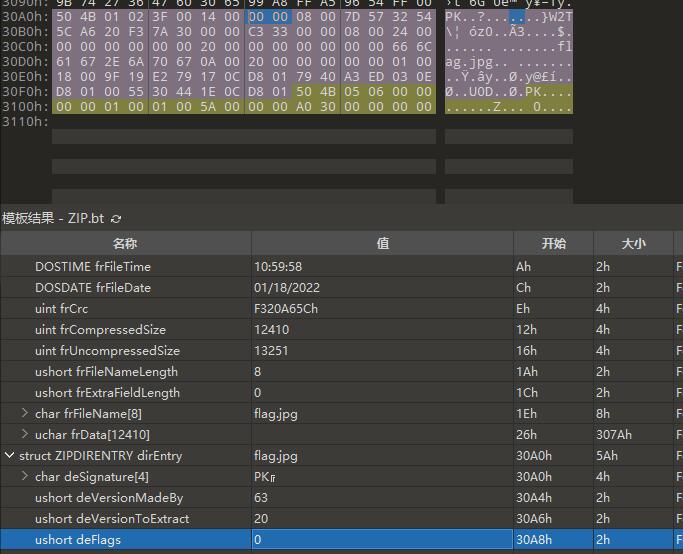

打开后是一张图,010editor发现尾部藏了一个zip

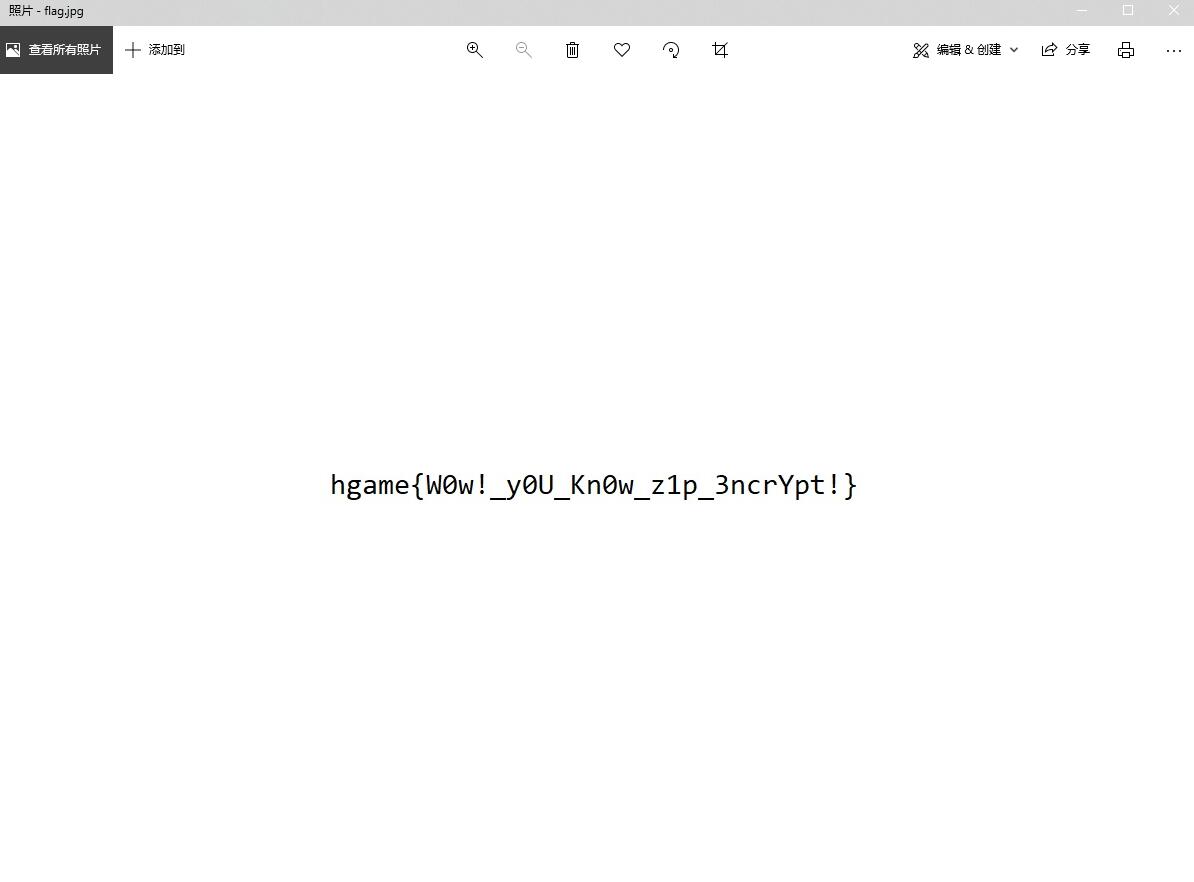

提取出来,又是zip,且需要密码,没提示,这里就该是zip伪加密了,用010editor将标志位改为0,解压得到flag

好康的流量

题目描述:总所周知 饭卡是个LSP并十分喜欢向其他人推销他的涩图 让我们去悄悄康康他发了什么

打开pcap,发现SMTP,追踪之,可以看到一个很长的base64,结合描述,猜测为base64图片。

存之,010editor查看,看到png头,改为png格式,并没有pedding。

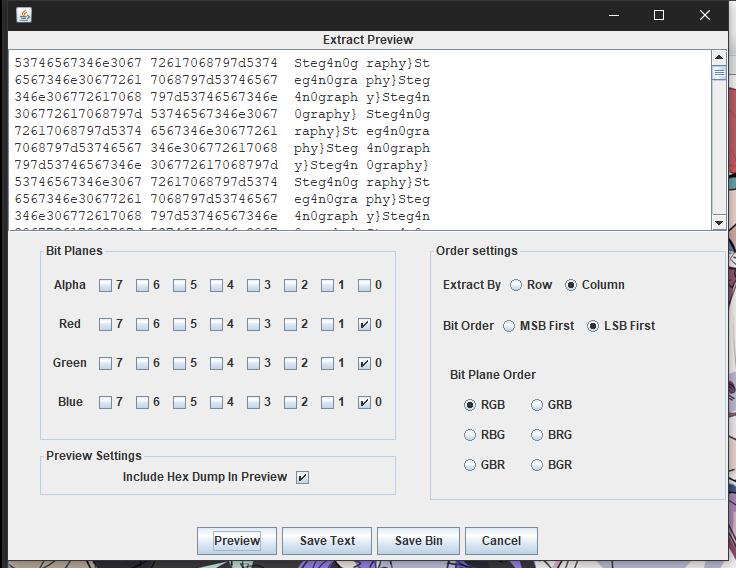

stegsolve打开,在column LSB RGB下发现隐写

即得flag。

后来看别人的wp得知可以直接用导出IFM对象的方法处理SMTP数据包。

群青(其实是幽灵东京)

題目描述:4CTU3从小就是Yoasobi的狂热粉丝 今天它给大家带来了一首它觉得很好听的老歌 它说你要用多感官去感觉(Yoasobi yyds!)

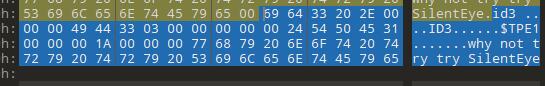

先010editor看一眼,无附加文件,最后提示

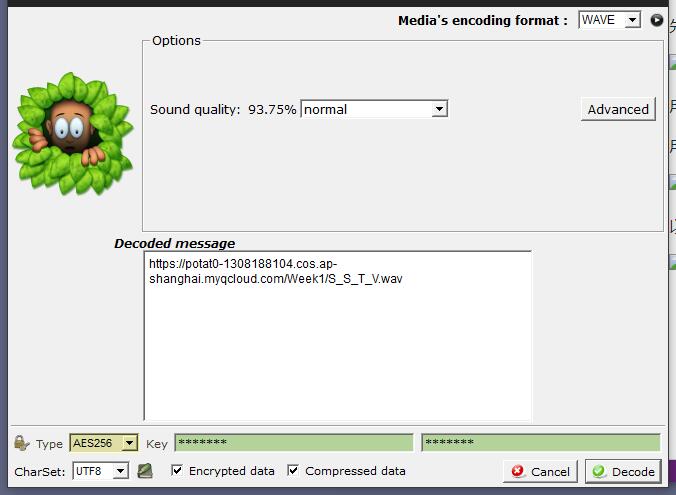

用silentEye打开,目测是有加密

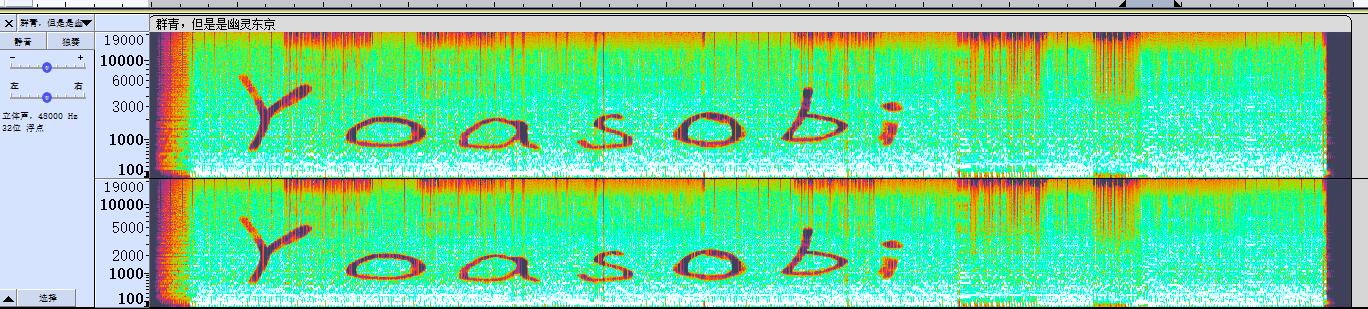

用au打开看频谱图,发现

以Yoasobi作为key来解密

得到

https://potat0-1308188104.cos.ap-shanghai.myqcloud.com/Week1/S_S_T_V.wav

然后使用RX-SSTV分析这段音频,使用虚拟声卡让SSTV接受电脑播放的声音,然后播放这段音频即可得到。