BUU刷题日记-ciscn-2019-n-8

导语

pillar的pwn刷题日记

ciscn_2019_n_8

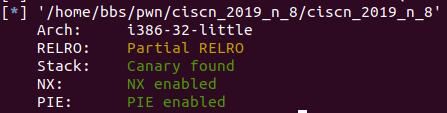

首先checksec

开了Canary NX和PIE 是一个32位的程序

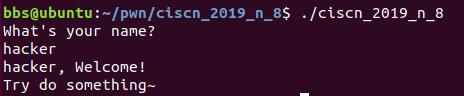

运行一下看看

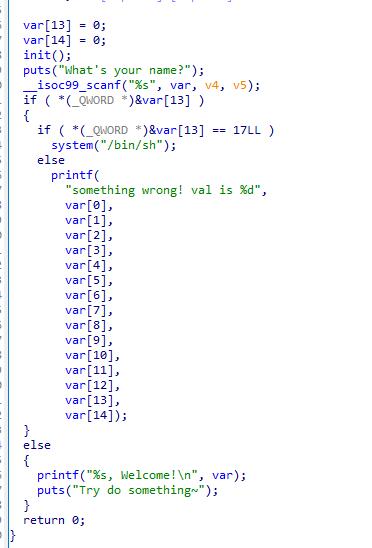

IDA打开康康

看到有scanf,和一串var,这个var点进去可以看到是一个全局变量,每个成员都是dword,加上他的注释,可以认为var是一个int数组。

同时我们看到逻辑,当var[13]的QWARD是17即可getshell。由此写exp

from pwn import * |

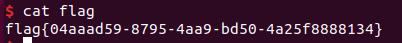

flag{04aaad59-8795-4aa9-bd50-4a25f8888134}

但是每台搞明白这个v4和v5是咋用的,scanf里int参数是干嘛的呀?

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 π1L4r!

评论